Cyber menaces : bilan 2016 & prévisions 2017

Wednesday 04 January 2017 Finyear Visit source website

L’évolution du paysage des

menaces révèle la nécessité croissante d’une veille de

sécurité

En 2016, les principales cybermenaces à travers le monde ont été motivées par le vol d’argent ou d’informations ou par la volonté de perturber l’activité sur le web. Elle se sont traduites par la revente au marché noir de dizaines de milliers d’identifiants piratés sur des serveurs, le piratage de distributeurs automatiques de billets (DAB), des ransomwares et des malwares bancaires mobiles, ainsi que des attaques ciblées de cyberespionnage ou encore le piratage et la divulgation de données sensibles. Ces tendances et leurs conséquences, chiffres à l’appui, sont traitées dans les rapports annuels Kaspersky Security Bulletin Review et Statistics, publiés aujourd’hui.

En 2016, les chercheurs de Kaspersky Lab ont également constaté l’étendue des difficultés qu’éprouvent les entreprises pour repérer rapidement un incident de sécurité :

- 28,7 % d’entre elles déclarent que cela leur a pris plusieurs jours,

- et 19 % qu’il leur a fallu des semaines voire davantage.

- Pour une minorité non négligeable de 7,1 %, ce délai a été de plusieurs mois.

Parmi les entreprises les plus à la peine, la découverte de l’incident n’est souvent intervenue qu’à la suite d’un audit de sécurité externe ou interne ou bien d’une alerte lancée par un tiers, par exemple un client. De plus amples informations concernant l’effet d’un retard dans la détection sur les coûts de reprise de l’activité figurent dans la partie Executive Summary de la publication.

Autres enseignements de 2016 :

1. L’économie souterraine est plus vaste et élaborée que jamais : il suffit de regarder xDedic : une place de marché douteuse où se négocie plus de 70 000 identifiants volés donnant accès à des serveurs piratés, par exemple au sein du réseau de l’administration d’un pays de l’UE, pour une somme d’à peine 6 dollars.

2. Le plus grand braquage financier n’a pas touché une place boursière comme l’on pouvait s’y attendre mais s’est plutôt traduit dans le détournement de 100 millions de dollars au moyen de transferts de fonds SWIFT.

3. Les infrastructures critiques sont vulnérables à un degré inquiétant sur de nombreux fronts, comme l’a montré fin 2015 et en 2016 la cyberattaque BlackEnergy contre le secteur de l’énergie en Ukraine, entraînant notamment la paralysie du réseau d’électricité, l’effacement de données et le lancement d’un assaut DDoS. En 2016, les experts de Kaspersky Lab ont enquêté sur des menaces contre les systèmes de contrôle de processus industriels et découvert des milliers d’hôtes à travers le monde exposés à Internet, dont 91,1 % présentent des failles exploitables à distance.

4. Une attaque ciblée peut ne suivre aucun schéma, comme l’a illustré la menace persistante avancée (APT) ProjectSauron, une attaque de cyberespionnage modulaire dont les outils étaient personnalisés pour chaque cible et ne pouvaient donc guère servir d’indicateurs d’infection (IoC) pour d’autres victimes éventuelles.

5. La publication massive d’informations sur Internet peut avoir une influence directe sur l’opinion publique, comme en témoignent l’affaire ShadowBrokers et les autres fuites de données personnelles et politiques.

6. Une webcam ou un lecteur de DVD peut désormais faire partie de l’arsenal d’une cyberarmée exploitant l’Internet des Objets : à l’approche de la fin de l’année, il est clair que les attaques telles que celles du botnet Mirai ne sont qu’un début.

« Le nombre et l’éventail des cyberattaques et de leurs victimes observées en 2016 hissent l’amélioration de la détection en tête des priorités pour les entreprises. La détection est devenue un processus complexe qui exige une veille pro active de la sécurité, une connaissance approfondie du paysage des menaces, ainsi que les compétences nécessaires pour mettre cette expertise au service de chaque entreprise. Notre analyse des cybermenaces au cours des années révèle aussi bien des tendances que des méthodes originales. L’accumulation de ces connaissances constitue la base de nos outils de défense active, car nous sommes convaincus que les technologies de protection doivent s’appuyer sur une veille de sécurité. Elle s’inscrit au cœur de notre nombre croissant de partenariats et de collaborations. Nous nous référons au passé pour nous préparer à l’avenir, de façon à pouvoir continuer de protéger nos clients contre les menaces non encore détectées, avant qu’elles ne causent des dommages », commente David Emm, chercheur principal en sécurité chez Kaspersky Lab.

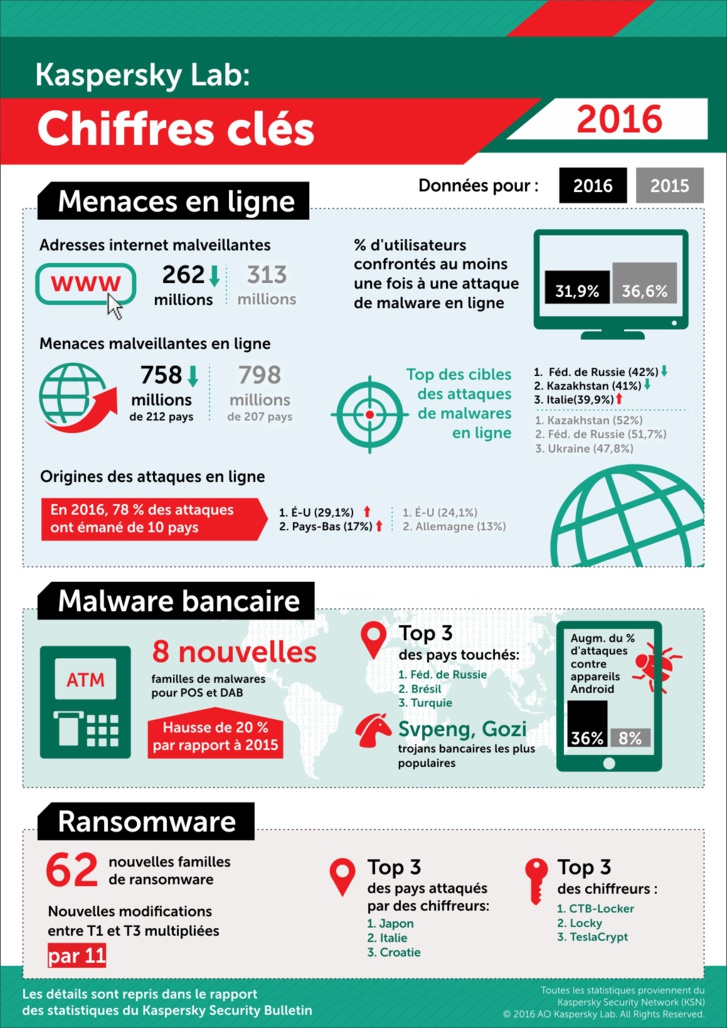

Parmi les statistiques notables pour l’année écoulée :

- 36 % des attaques contre la banque en ligne ciblent désormais les appareils Android, contre seulement 8 % en 2015.

- 262 millions d’URL ont été identifiées comme malveillantes par les produits de Kaspersky Lab et 758 millions de cyberattaques ont été lancées à travers le monde, dont près d’un tiers (29 %) en provenance des Etats-Unis et 17 % des Pays-Bas.

- Huit nouvelles familles de malwares s’attaquant aux TPV (terminaux point de vente) et aux DAB sont apparues, soit une augmentation de 20 % par rapport à 2015.

- Les auteurs des attaques ont utilisé la boutique Google Play pour diffuser des malwares pour Android, les applications infectées étant téléchargées des centaines de milliers de fois.

En 2016, les principales cybermenaces à travers le monde ont été motivées par le vol d’argent ou d’informations ou par la volonté de perturber l’activité sur le web. Elle se sont traduites par la revente au marché noir de dizaines de milliers d’identifiants piratés sur des serveurs, le piratage de distributeurs automatiques de billets (DAB), des ransomwares et des malwares bancaires mobiles, ainsi que des attaques ciblées de cyberespionnage ou encore le piratage et la divulgation de données sensibles. Ces tendances et leurs conséquences, chiffres à l’appui, sont traitées dans les rapports annuels Kaspersky Security Bulletin Review et Statistics, publiés aujourd’hui.

En 2016, les chercheurs de Kaspersky Lab ont également constaté l’étendue des difficultés qu’éprouvent les entreprises pour repérer rapidement un incident de sécurité :

- 28,7 % d’entre elles déclarent que cela leur a pris plusieurs jours,

- et 19 % qu’il leur a fallu des semaines voire davantage.

- Pour une minorité non négligeable de 7,1 %, ce délai a été de plusieurs mois.

Parmi les entreprises les plus à la peine, la découverte de l’incident n’est souvent intervenue qu’à la suite d’un audit de sécurité externe ou interne ou bien d’une alerte lancée par un tiers, par exemple un client. De plus amples informations concernant l’effet d’un retard dans la détection sur les coûts de reprise de l’activité figurent dans la partie Executive Summary de la publication.

Autres enseignements de 2016 :

1. L’économie souterraine est plus vaste et élaborée que jamais : il suffit de regarder xDedic : une place de marché douteuse où se négocie plus de 70 000 identifiants volés donnant accès à des serveurs piratés, par exemple au sein du réseau de l’administration d’un pays de l’UE, pour une somme d’à peine 6 dollars.

2. Le plus grand braquage financier n’a pas touché une place boursière comme l’on pouvait s’y attendre mais s’est plutôt traduit dans le détournement de 100 millions de dollars au moyen de transferts de fonds SWIFT.

3. Les infrastructures critiques sont vulnérables à un degré inquiétant sur de nombreux fronts, comme l’a montré fin 2015 et en 2016 la cyberattaque BlackEnergy contre le secteur de l’énergie en Ukraine, entraînant notamment la paralysie du réseau d’électricité, l’effacement de données et le lancement d’un assaut DDoS. En 2016, les experts de Kaspersky Lab ont enquêté sur des menaces contre les systèmes de contrôle de processus industriels et découvert des milliers d’hôtes à travers le monde exposés à Internet, dont 91,1 % présentent des failles exploitables à distance.

4. Une attaque ciblée peut ne suivre aucun schéma, comme l’a illustré la menace persistante avancée (APT) ProjectSauron, une attaque de cyberespionnage modulaire dont les outils étaient personnalisés pour chaque cible et ne pouvaient donc guère servir d’indicateurs d’infection (IoC) pour d’autres victimes éventuelles.

5. La publication massive d’informations sur Internet peut avoir une influence directe sur l’opinion publique, comme en témoignent l’affaire ShadowBrokers et les autres fuites de données personnelles et politiques.

6. Une webcam ou un lecteur de DVD peut désormais faire partie de l’arsenal d’une cyberarmée exploitant l’Internet des Objets : à l’approche de la fin de l’année, il est clair que les attaques telles que celles du botnet Mirai ne sont qu’un début.

« Le nombre et l’éventail des cyberattaques et de leurs victimes observées en 2016 hissent l’amélioration de la détection en tête des priorités pour les entreprises. La détection est devenue un processus complexe qui exige une veille pro active de la sécurité, une connaissance approfondie du paysage des menaces, ainsi que les compétences nécessaires pour mettre cette expertise au service de chaque entreprise. Notre analyse des cybermenaces au cours des années révèle aussi bien des tendances que des méthodes originales. L’accumulation de ces connaissances constitue la base de nos outils de défense active, car nous sommes convaincus que les technologies de protection doivent s’appuyer sur une veille de sécurité. Elle s’inscrit au cœur de notre nombre croissant de partenariats et de collaborations. Nous nous référons au passé pour nous préparer à l’avenir, de façon à pouvoir continuer de protéger nos clients contre les menaces non encore détectées, avant qu’elles ne causent des dommages », commente David Emm, chercheur principal en sécurité chez Kaspersky Lab.

Parmi les statistiques notables pour l’année écoulée :

- 36 % des attaques contre la banque en ligne ciblent désormais les appareils Android, contre seulement 8 % en 2015.

- 262 millions d’URL ont été identifiées comme malveillantes par les produits de Kaspersky Lab et 758 millions de cyberattaques ont été lancées à travers le monde, dont près d’un tiers (29 %) en provenance des Etats-Unis et 17 % des Pays-Bas.

- Huit nouvelles familles de malwares s’attaquant aux TPV (terminaux point de vente) et aux DAB sont apparues, soit une augmentation de 20 % par rapport à 2015.

- Les auteurs des attaques ont utilisé la boutique Google Play pour diffuser des malwares pour Android, les applications infectées étant téléchargées des centaines de milliers de fois.